Информатика программирование : Дипломная работа: Исследование уровня защиты и эффективности применения средств защиты корпоративных сетей

Дипломная работа: Исследование уровня защиты и эффективности применения средств защиты корпоративных сетей

МАГИСТЕРСКАЯ

АТТЕСТАЦИОННАЯ РАБОТА

«Исследование уровня защиты и

эффективности применения средств защиты корпоративных сетей»

Реферат

Магистерская работа содержит 101 страницу, 12

рисунков, 3 таблицы, 43 источника и 2 приложения.

Магистерская работа посвящена анализу уровня защищенности

современных корпоративных сетей. Разработана методика, позволяющая получить

количественную оценку уровня защищенности системы. Методика основана на анализе

рисков информационной системы. С помощью методики можно выбирать наиболее эффективную

систему защиты по обеспечиваемому уровню защищенности. Приведен пример

использования разработанной методики и ее пошаговое описание.

Ключевые слова: уровень

защищенности, риск, угроза, эффективность.

РЕФЕРАТ

Магістерська робота містить 101 сторінку, 12

малюнків, 3 таблиці, 43 джерела і 2 додатки.

Магістерська робота присвячена аналізу рівня захищеност

сучасних корпоративних мереж. Розроблена методика, яка дозволяє отримати

кількісну оцінку рівня захищеності системи. Методика базується на аналіз

ризиків інформаційної системи. За допомогою методики стає можливим обирати

найефективнішу систему захисту за отриманім рівнем захисту. Наведений приклад

використання розробленої методики та її пошаговий опис.

Ключові слова: рівень

захищеності, ризик, погроза, ефективність.

ABSTRACT

Master’s degree work consists of 101 pages, 12

pic., 3 tabl., 43 ref. and 2 appendix.

Master’s degree work dedicated to analysis of modern

corporate network security level. It is developed the method which allows

getting quantitative valuation of the security level of corporate network. The

method is based on risk analysis of IT system. The method allows choosing the

most effective defense system for the obtained security level. There is an

example of using of this method and its step-by-step description.

Key words: security

level, risk, threat, effectiveness.

Содержание

Перечень

условных обозначений

ВВЕДЕНИЕ

1. Описание информационной технологии

1.1 Описание

корпоративной сети

1.2. Модель угроз

1.2.1 Базовые виды угроз информации

1.2.2 Угрозы нарушения конфиденциальности

1.2.3 Угрозы нарушения целостности

1.2.4 Угрозы нарушения доступности

1.2.5 Угрозы нарушения

аутентичности

1.2.6 Угрозы нарушения

наблюдаемости

1.3 Модель нарушителя

1.4 Постановка задачи по

оценке защищенности

2 ОПИСАНИЕ СРЕДСТВ ЗАЩИТЫ КИС

2.1 Межсетевые экраны

2.1.1 Технология экранирования сети

2.1.2 Компоненты МЭ

2.1.3 Фильтрующие

маршрутизаторы

2.1.4 Шлюзы сетевого

уровня

2.1.5 Прокси-сервера

2.2 Системы IDS

2.3 Антивирусная защита

2.3.1 Актуальность проблемы вирусной

защиты

2.3.2 Виды вирусных угроз

2.3.3 Виды антивирусной защиты

2.3.4 Требования к антивирусной

защите КИС

2.4 VPN решения

2.4.1 Варианты реализации VPN

2.4.2 Протоколы VPN

2.4.3 Виды реализации VPN-устройств

2.5 Сервер обновлений ПО

3

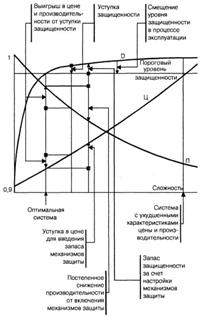

Методика оценка эффективности средств защиты

3.1

Проблема выбора

эффективного решения

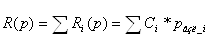

3.2 Критерии оценивания системы СЗИ

3.3 Оценка защищенности

при помощи рисков

3.4 Задание входных

параметров системы для методики

3.4.1 Способы задания

интенсивностей и вероятностей угроз

3.4.2 Способы задания

стоимости информационных ресурсов

3.5 Метод уступок при

выборе оптимального варианта защиты

3.6 Описание

пошаговой методики

4. Применение методики определения уровня защищенности и

обоснования эффективности средстВ защиты КИС

4.1 Описание защищаемой корпоративной

системы

4.2

Определение списка угроз для КИС

4.3 Оценка стоимости информационных

ресурсов

4.4 Оценка уровня

защищенности КИС и обоснование эффективности выбранных средств защиты

ВЫВОДЫ

ПЕРЕЧЕНЬ ССЫЛОК

Приложение А. Методы оценки субъективной вероятности93

Приложение Б. Копии научных трудов по результатам

исследований98

ПЕРЕЧЕНЬ

УСЛОВНЫХ ОБОЗНАЧЕНИЙ

DDoS (distributed denial of servise) – распределенный отказ в обслуживании.

DoS (denial of servise) – отказ в обслуживании.

IDS (intrusion detection system) – система обнаружения вторжений.

IETF (The Internet Engineering Task Force) – рабочая группа по проблемным

вопросам Интернет.

FTP (file transfer protocol) – протокол передачи файлов.

URL (uniform resource locator) – унифицированный указатель ресурса.

VPN (virtual private network) – виртуальная частная сеть.

ИБ – информационная безопасность.

КС – компьютерная система.

ЛПР – лицо принимающее решение.

МЭ – межсетевой экран.

ПО – программное обеспечение.

СЗИ – система защиты информации.

ЦП – цифровая подпись.

ВВЕДЕНИЕ

В настоящее время организация режима информационной

безопасности становится критически важным стратегическим фактором развития

любой отечественной компании. При этом, как правило, основное внимание

уделяется требованиям и рекомендациям соответствующей нормативно-методической

базы в области защиты информации. Вместе с тем многие ведущие отечественные

компании сегодня используют некоторые дополнительные инициативы, направленные

на обеспечение устойчивости и стабильности функционирования корпоративных

информационных систем для поддержания непрерывности бизнеса в целом.

Сейчас все чаще в информационных источниках встречается

понятие системного подхода при построении СЗИ. Понятие системности заключается

не просто в создании соответствующих механизмов защиты, а представляет собой

регулярный процесс, осуществляемый на всех этапах жизненного цикла ИС. При этом

все средства, методы и мероприятия, используемые для защиты информации,

объединяются в единый, целостный механизм - систему защиты. К сожалению,

необходимость системного подхода к вопросам обеспечения безопасности

информационных технологий пока еще не находит должного понимания у

пользователей современных ИС.

Сегодня специалисты из самых разных областей знаний, так или

иначе, вынуждены заниматься вопросами обеспечения информационной безопасности.

Это обусловлено тем, что в ближайшие лет сто нам придется жить в обществе информационных

технологий, куда перекочуют все социальные проблемы человечества, в том числе и

вопросы безопасности.

Каждый из указанных специалистов по-своему решает задачу

обеспечения информационной безопасности и применяет свои способы и методы для

достижения заданных целей. Самое интересное, что при этом каждый из них в своем

конкретном случае находит свои совершенно правильные решения. Однако, как

показывает практика, совокупность таких правильных решений не дает в сумме

положительного результата - система безопасности в общем и целом работает

неэффективно.

Если собрать всех специалистов вместе, то при наличии у

каждого из них огромного опыта и знаний, создать систему информационной

безопасности зачастую так и не удается. Разговаривая об одних и тех же вещах,

специалисты зачастую не понимают друг друга, поскольку у каждого из них свой

подход, своя модель представления системы защиты информации. Такое положение

дел обусловлено отсутствием системного подхода, который определил бы взаимные

связи (отношения) между существующими понятиями, определениями, принципами,

способами и механизмами защиты.

Таким образом, многообразие вариантов построения

информационных систем порождает необходимость создания различных систем защиты,

учитывающих индивидуальные особенности каждой из них. В то же время, большой

объем имеющихся публикаций вряд ли может сформировать четкое представление о

том как же приступить к созданию системы защиты информации для конкретной

информационной системы, с учетом присущих ей особенностей и условий

функционирования. Возникает вопрос: можно ли сформировать такой подход к

созданию систем защиты информации, который объединил бы в нечто единое целое

усилия, знания и опыт различных специалистов? При этом желательно что бы

указанный подход был универсальным, простым, понятным и позволял бы в

одинаковой степени удовлетворить любые требования информационной безопасности.

Практическая задача обеспечения информационной безопасности

состоит в разработке модели представления системы (процессов) ИБ, которая на основе

научно-методического аппарата, позволяла бы решать задачи создания,

использования и оценки эффективности СЗИ для проектируемых и существующих

уникальных ИС. Основной задачей модели является научное обеспечение процесса

создания системы информационной безопасности за счет правильной оценки

эффективности принимаемых решений и выбора рационального варианта технической

реализации системы защиты информации.

Специфическими особенностями решения задачи создания систем

защиты являются:

·

неполнота и

неопределенность исходной информации о составе ИС и характерных угрозах;

·

многокритериальность

задачи, связанная с необходимостью учета большого числа частных показателей

(требований) СЗИ;

·

наличие как

количественных, так и качественных показателей, которые необходимо учитывать

при решении задач разработки и внедрения СЗИ;

В магистерской дипломной работе разработана методика,

позволяющая получать количественную оценку состояния защищенности

информационной системы, при этом учитывая мнения экспертов, а также их опыт при

оценке системы защиты на основании оценки вероятности угроз. Данная методика

использует наработки из области рисков, позволяя строить СЗИ по своим

характеристикам соразмерной масштабу угроз. Таким образом, методика должна

позволить выбирать средства защиты оптимальные для каждой конкретной системы,

характеризуемой специфическим набором угроз, требованиями и моделью нарушителя.

Использование данной методики для оценки существующих систем позволит принять

решение о целесообразности их усовершенствования, и позволит избежать

неэффективного использования средств СЗИ при ее проектировании.

1 Описание информационной технологии

1.1 Описание корпоративной сети

Максимальное использование современных информационных и

сетевых технологий является одной из приоритетных задач для любой компании.

Разработка и внедрение коммерческих проектов, используя территориально

разнесенные филиалы и представительства по всему миру, освоение новых рынков и

открытие новых представительств невозможно без надежной и хорошо продуманной

корпоративной сети.

В англоязычной литературе синонимом корпоративной сети

является понятие Intranet. На

сегодняшний день технология Internet получила всеобщее признание. Наравне с интернетом развивается

одноименная технология Intranet. В ее развитие выделяются огромные средства и усилия, и не удивительно,

если завтра внимание человечества будет больше сконцентрировано на технологии

Intranet, в которой используются те же средства и техника, что и в глобальной

сети, но для осуществления коммуникаций только внутри организации. Назначение

каждой из этих технологий отражено уже в ее названии: префикс “intra-” означает

внутри”, а префикс “inter-” — “между” или “среди”. И хотя технология Intranet

относительно нова, ее концепция стара, как сама Internet.

Интрасеть (или intranet) -- это частная корпоративная сеть,

использующая программные продукты и технологии Internet, например, Web-сервер.

Интрасети могут быть изолированы от внешних пользователей Internet с помощью

брандмауэров или просто функционировать как автономные сети, не имеющие доступа

извне. Обычно компании создают интрасети для своих сотрудников, однако

полномочия на доступ к ним иногда предоставляются деловым партнерам и другим

группам пользователей. Другим способом обеспечения совместного доступа деловых

партнеров к информации, хранящейся в интрасети, является создание экстрасети

(extranet). Этим термином обычно называют часть интрасети, предназначенную для

доступа извне. Деловые партнеры часто создают экстрасети, обеспечивающие

ограниченный доступ к отдельным частям своих интрасетей. Деловым партнерам

доступны только те части интрасети, на которые они имеют соответствующие права

доступа. Для конкурентов же любой доступ к такой интрасети закрыт. Создать

интрасеть несложно. Например, компании достаточно организовать в своей

локальной или территориально распределенной сети Web-сервер, снабдить

пользователей Web-браузерами и при необходимости предусмотреть брандмауэр.

Как и сама сеть Internet, интрасети быстро становятся

ключевым элементом корпоративных информационных систем. Фактически, большинство

проданных на сегодня Web-серверов используются именно в интрасетях [42]. Компании пришли к пониманию того, что такие

"внутренние" Web-узлы являются идеальным средством распространения

информации среди сотрудников. Причина проста: интрасеть обладает всеми

достоинствами Web, включая возможность публикации документов, содержащих

графику, звук, видео и гипертекстовые ссылки. Поскольку все документы Web

создаются в одном и том же формате (HTML), они доступны любому работающему в

сети сотруднику, у которого есть Web-браузер. Если Internet изменила способ

взаимодействия коммерческих предприятий с "внешним миром", то

интрасети совершенно меняют характер внутренних коммуникаций.

Сети Intranet используются по трем основным направлениям: в

качестве средства поддержки внутрикорпоративных информационных услуг:

телефонные справочники, базы данных, дискуссионные группы; для передачи

информации между сотрудниками фирмы, как внутри офиса, так и между удаленными

подразделениями; для поддержки ежедневных деловых функций, таких как ведение

учета продаж, обработка приказов, составление отчетов о поставках и др.

Корпоративная сеть, как правило, является территориально

распределенной, т.е. объединяющей офисы, подразделения и другие структуры,

находящиеся на значительном удалении друг от друга. Часто узлы корпоративной

сети оказываются расположенными в различных городах, а иногда и странах.

Принципы, по которым строится такая сеть, достаточно сильно отличаются от тех,

что используются при создании локальной сети, даже охватывающей несколько

зданий. Основное отличие состоит в пропускной способности каналов передачи

данных между узлами КИС и в том, что территориально распределенные сети

используют арендованные линии связи или сети общего пользования. Эти

ограничения являются принципиальными, и при

проектировании корпоративной сети следует предпринимать все меры для

минимизации объемов передаваемых данных и защиты информации. В остальном же

корпоративная сеть не должна вносить ограничений на то, какие именно приложения

и каким образом обрабатывают переносимую по ней информацию.

Первая проблема, которую приходится решать при создании

корпоративной сети - организация каналов связи. Если в пределах одного города

можно рассчитывать на аренду выделенных линий, в том числе высокоскоростных, то

при переходе к географически удаленным узлам стоимость аренды каналов

становится просто астрономической, а качество и надежность их часто оказывается

весьма невысокими. Естественным решением этой проблемы является использование

уже существующих глобальных сетей. В этом случае достаточно обеспечить каналы

от офисов до ближайших узлов сети. Задачу доставки информации между узлами

глобальная сеть при этом возьмет на себя. Даже при создании небольшой сети в пределах

одного города следует иметь в виду возможность дальнейшего расширения и

использовать технологии, совместимые с существующими глобальными сетями. На

сегодняшний день для создания корпоративных сетей все чаще используется сеть Internet .

Последний пример резкого изменения технологии

автоматизированной обработки корпоративной информации у всех на виду - он

связан с беспрецедентным ростом популярности Internet в последние 5 лет. Использование

сетей Internet для передачи данных – недорогой и

доступный практически всем предприятиям способ (а через телефонные сети и

одиночным пользователям) - существенно облегчил задачу построения

территориальной корпоративной сети, одновременно выдвинув на первый план задачу

защиты корпоративных данных при передаче их по незащищенным каналам сети с

многомиллионным составом пользователей. Стек TCP/IP

сразу же вышел на первое место, потеснив прежних лидеров локальных сетей IPX и NetBIOS, а в территориальных сетях - Х.25. Независимость от

платформы, быстрая передача данных и графический интерфейс службы Web — вот

только несколько свойств, благодаря которым Internet столь популярна и

по-настоящему полезна. Internet уже стала стандартом международных электронных

коммуникаций. Понимание того, что все средства, используемые в сети Internet,

могут так же хорошо “работать” и внутри организации, побудило к грандиозным

усилиям по извлечению частной выгоды из общественных достижений. Как крупные

корпорации, так и мелкие компании стремятся сделать свои собственные сети не

менее мощными и многофункциональными, чем сама Internet.

Популярность Internet оказывает на корпоративные сети не только техническое и технологическое

влияние. Так как Internet

постепенно становится общемировой сетью интерактивного взаимодействия людей, то

Internet начинает все больше и больше

использоваться не только для распространения информации, в том числе и

рекламной, но и для осуществления самих деловых операций - покупки товаров и

услуг, перемещения финансовых активов и т.п.

Влияние Internet на корпоративную сеть - это только один, хотя и яркий, пример постоянных

изменений, которые претерпевает технология автоматизированной обработки

информации на современном предприятии, желающем не отстать от конкурентов.

Постоянно появляются технические, технологические и организационные новинки,

которые необходимо использовать в корпоративной сети для поддержания ее в

состоянии, соответствующем требованиям времени. Без внесения изменений

корпоративная сеть быстро морально устареет и не сможет работать так, чтобы

предприятие смогло успешно выдерживать жесткую конкурентную борьбу на мировом

рынке. Как правило, срок морального старения продуктов и решений в области

информационных технологий находится в районе 3 - 5 лет [4].

В самом частом случае корпоративная сеть или Intranet представляет из себя не только

отдельную локальную сеть, но и несколько территориально удаленных локальных

сетей. В этих сетях должен поддерживаться протокол TCP/IP, а также хотя бы один

из следующих протоколов: HTTP (поддержка службы Web), SMTP и POP3 (протоколы электронной

почты), FTP (протокол передачи файлов), NNTP (группы новостей). Указанные

сервисы можно комбинировать таким образом, чтобы создавать необходимую среду

информационного обеспечения, удобную не только для пользователя, но и для

службы поддержки, которой больше не надо будет прикладывать нечеловеческих

усилий, чтобы добавить в систему новые ресурсы или информационные материалы.

С точки зрения системной функциональности корпоративная сеть

выглядит как единое целое, предоставляющее пользователям и программам набор

полезных в работе услуг (сервисов), общесистемных и специализированных

приложений, обладающее набором полезных качеств (свойств) и содержащее в себе

службы, гарантирующее нормальное функционирование сети. Ниже будет дана краткая

характеристика сервисов, приложений, свойств и служб.

Сервисы.

Одним из принципов, положенных в основу создания сети,

является максимальное использование типовых решений, стандартных

унифицированных компонентов [43].

Конкретизируя этот принцип применительно к прикладному ПО, можно выделить ряд

универсальных сервисов, которые целесообразно сделать базовыми компонентами

приложений. Такими сервисами являются сервис СУБД, файловый сервис,

информационный сервис (Web-сервис), электронная почта, сетевая печать и другие

Проект КИС исключительно удобно описывать в терминах

сервисов. Так, например, политику информационной безопасности целесообразно

строить, исходя из потребности в защите существующих и вводимых в действие

сервисов [4].

Приложения

К общесистемным приложениям относят средства автоматизации

индивидуального труда, используемые разнообразными категориями пользователей и

ориентированные на решение типичных офисных задач. Это - текстовые процессоры,

электронные таблицы, графические редакторы, календари, записные книжки и т.д.

Как правило, общесистемные приложения представляют собой тиражируемые

локализованные программные продукты, несложные в освоении и простые в

использовании, ориентированные на конечных пользователей.

Специализированные приложения направлены на решение задач,

которые невозможно или технически сложно автоматизировать с помощью

общесистемных приложений. Как правило, специализированные приложения либо

приобретаются у компаний-разработчиков, специализирующихся в своей деятельности

на конкретную сферу, либо создаются компаниями-разработчиками по заказу

организации, либо разрабатываются силами самой организации. В большинстве

случаев специализированные приложения обращаются в процессе работы к

общесистемным сервисам, таким, например, как файловый сервис, СУБД, электронная

почта и т.д. Собственно, специализированные приложения, рассматриваемые в

совокупности в масштабах корпорации, как раз и определяют весь спектр

прикладной функциональности.

Свойства и службы.

Как уже говорилось выше, срок службы системно-технической

инфраструктуры в несколько раз больше, чем у приложений. Корпоративная сеть

обеспечивает возможность развертывания новых приложений и их эффективное

функционирование при сохранении инвестиций в нее, и в этом смысле должна

обладать свойствами открытости (следование перспективным стандартам),

производительности и сбалансированности, масштабируемости, высокой готовности,

безопасности, управляемости.

Перечисленные выше свойства, по сути, представляют собой

эксплуатационные характеристики создаваемой информационной системы и

определяются в совокупности качеством продуктов и решений, положенных в ее

основу. Разумеется, хорошие показатели по конкретным свойствам будут

достигаться за счет грамотных технических решений системного конструирования.

Так, система будет обладать свойствами безопасности, высокой готовности и

управляемости за счет реализации в проекте корпоративной сети соответствующих

служб.

Общесистемные службы - это совокупность средств, не

направленных напрямую на решение прикладных задач, но необходимых для

обеспечения нормального функционирования информационной системы корпорации [4]. В качестве обязательных в корпоративную сеть должны

быть включены службы информационной безопасности, высокой готовности,

централизованного мониторинга и администрирования [4].

Чтобы дать некоторое представление о потенциальных

возможностях корпоративных сетей Intranet, приведем несколько реальных примеров

таких систем. По данным 2004 года фирма Digital Equipment имеет 400

внутрикорпоративных Web-серверов. Компания Silicon Graphics поддерживает

внутреннюю Web-сеть, которая содержит 150 тыс. документов на более чем 1000

серверов. Другой крупный производитель — Boeing Aerospace — обладает сетью

Intranet, распределенной по всей территории США, которой пользуются 96 тыс. служащих.

Американский военно-морской флот установил защищенную сеть Intranet для

обеспечения контроля за перемещением 11 своих авианосцев [5].

Согласно заключению аналитиков, более 20% крупнейших компаний

из списка Fortune 1000 имеют сети Intranet на базе службы Web. Что касается

общей статистики, то 16% коммерческих фирм в США уже установили Intranet и еще

50% находятся в процессе подготовки. Поэтому не следует удивляться мнению

аналитиков, что в следующем году более половины устанавливаемых сегодня серверов

будут использоваться в сетях Intranet. Некоторые даже прогнозируют, что на

каждый сервер Internet будет приходиться 4 сервера Intranet [5].

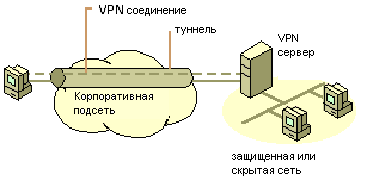

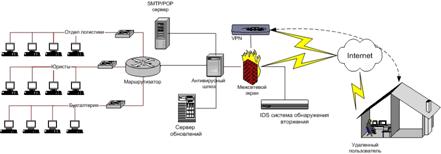

Пример корпоративной сети небольшого предприятия представлен

на рисунке 1.1. Все о чем говорилось выше отображено на данной схеме:

центральный офис со своей локальной сетью, работа с удаленными клиентами,

работа с удаленными пользователями – сотрудниками корпорации, связь

территориально распределенных офисов с главным офисом, связь с сетью партнеров.

В корпоративной сети функционируют все необходимые сервисы для успешного

ведения бизнес деятельности компании. Но наряду с преимуществами которые

предоставляет корпоративная сеть, есть и ряд недостатков которые могут

поставить под угрозу нормальное функционирование компании. Первостепенной и

основной проблемой в корпоративных сетях была есть и будет безопасность

информации. Так как сейчас, в эпоху информации, потеря информационных ресурсов

может стать причиной банкротства. В связи с этим крупным компаниям приходиться

тратить большие суммы денег на поддержание безопасности их сетей на должном

уровне, но тем не менее это не делает технологию корпоративных сетей менее

привлекательной для построения бизнеса.

Рисунок 1.1 – Схема корпоративной сети среднего предприятия.

1.2 Модель угроз

1.2.1 Базовые виды угроз информации

Как уже было отмечено выше одной из первостепенных задач для

нормального функционированию КИС и возможности с ее помощью успешного ведения бизнеса

является безопасность информационных потоков которые в ней циркулируют.

В общем случае существуют следующие базовые виды угроз

безопасности [6]

·

Нарушение

конфиденциальности

·

Нарушение

целостности

·

Нарушение

доступности

·

Нарушение

наблюдаемости

·

Нарушение

аутентичности

Каждой приведенной выше угрозе соответствует соответствующая

предоставляемая услуга защищенной системы, т.е., услуга конфиденциальности,

целостности, доступности, наблюдаемости и аутентичности соответственно. Система

при этом считается защищенной или безопасной, если обеспечивает все

вышеперечисленные услуги [7].

Все угрозы для корпоративных сетей в общем случае могут быть

поделены на две категории [7]:

·

угрозы, исходящие

от злоумышленника

·

угрозы, связанные

с реализацией, поддержкой или с нарушением среды функционирования КИС

Угрозы, исходящие от злоумышленника [7]:

·

Перехват (и

возможно разглашение) конфиденциальной информации – нарушение

конфиденциальности.

·

Не

санкционированные источником модификация, формируемой им информации, либо

создание информации от его имени – нарушение целостности.

·

Ложный отказ

источником факта формирования и передачи информации определённому получателю в

заданное время – нарушение аутентичности.

·

Ложное

утверждение получателем факта получения информации от определённого источника в

заданное время – нарушение аутентичности.

·

Ложное

утверждение источником факта формирования и передачи информации определённому

получателю в заданное время – нарушение аутентичности.

·

Ложный отказ

получателем факта получения информации от определённого источника в заданное

время – нарушение аутентичности.

·

Несанкционированное

изменение алгоритмов функционирования некоторой подсистемы КИС – возможна любая

базовая угроза.

·

Блокирование

работоспособности некоторой подсистемы ИТС (web, pop, smtp сервера) – нарушение доступности.

Угрозы, связанные с реализацией, поддержкой или с нарушением

внутренней среды функционирования КИС :

·

неверная с точки

зрения безопасности реализация и развертывание продукта;

·

неверная поддержка

и администрирование продукта;

·

нарушение среды

функционирования продукта;

В действительности, правильная реализация продукта

подразумевает, надежную аутентификацию и авторизацию пользователя, а также

защищенные каналы связи с ним и между составляющими частями системы. Эти

факторы напрямую уменьшают приведенные угрозы, связанные с нарушителем. Кроме

того, верная реализация продукта подразумевает определенную настройку его

составляющих частей и используемых технологий, что уменьшает риск неправильной

поддержки и администрирования продукта. Кроме того, решение принципа работы с

минимальными привелегиями, а также с защищенными каналами связи между

компонентами системы позволяет снизить риски, связанные с безопасностью, при

нарушении среды функционирования продукта, которое, может быть связано как с

уязвимостями операционной системы и др. компонентов, так и с преднамеренными (в

том числе, физическими) действиями злоумышленника.

Остановимся более подробно на базовых угрозах, и приведем

примеры реализации данных угроз.

1.2.2 Угрозы

нарушения конфиденциальности

Конфиденциальность – свойство информации, которое заключается

в том, что информация не может быть получена неавторизованным пользователем, то

есть пользователем который не имеет привилегий на использование данной

информации [1]. Хранение и просмотр ценной информации только теми людьми, кто

по своим служебным обязанностям и полномочиям предназначен для этого.

Конфиденциальность призвана обеспечить защиту передаваемых данных от пассивных

атак, то есть защита потока данных от возможности его аналитического

исследования. Это означает невозможность для нарушителя обнаружить как источник

информации, так и ее содержимое. Основным способом обеспечения

конфиденциальности является шифрование информации на ключах пользователей. При

этом ознакомиться с содержанием информации могут только владельцы ключей на

которых зашифрована информация. Обеспечение этого свойства является, пожалуй,

одним из важнейших, поскольку при нарушении целостности и доступности

информации в результате порчи или кражи ее можно восстановить из архивов, а вот

при нарушении конфиденциальности она станет общедоступной, что может повлечь

огромные убытки. К угрозам нарушения конфиденциальности информации относят

хищение (копирование) и утечку информации. Основными видами атак направленных

на нарушение конфиденциальности является пассивное подслушивание и перехват в

каналах связи, незаконное использование прав (маскарадинг) похищение ключевой

информации. Примером перехвата может служить прослушивание канала в сети. Такая

атака является пассивным воздействием и ведет к нарушению конфиденциальности

информации. Наличие ключевой информации у злоумышленника может привести к

нарушению конфиденциальности зашифрованных сообщений и тем самым нарушить их

конфиденциальность. Зачем использовать сложные методы криптоанализа, требующие

больших затрат, если можно использовать более простую схему, тем более что чаще

всего сотрудники компаний сами того даже не подозревая могут распространять

важные данные или к ним могут быть применены методы социальной инженерии

которые в данный момент представляют большую угрозу для всех областей

информационной деятельности.

1.2.3 Угрозы

нарушения целостности

Целостность - свойство информации, которое заключается в том,

что информация не может быть модифицирована неавторизованным пользователем [1].

Поддержание целостности ценной и секретной информации означает, что она

защищена от неправомочной модификации. Существует множество типов информации,

которые имеют ценность только тогда, когда мы можем гарантировать, что они

правильные. Основная задача мер по обеспечению целостности заключается в

возможности выявления факта модификации сообщения, что информация не была

повреждена, разрушена или изменена любым способом. Искажение информации означает

полный контроль над информационным потоком между объектами системы или

возможность передачи сообщений от имени другого объекта. Для реализации

целостности используются различные виды цифровой подписи, и однонаправленные

функции хэширования. Примером нарушения целостности информация может быть

подделка писем электронной почты, или документов, намеренное изменение

информации с целью обмана либо выдачи себя за кого то другого что может повлечь

за собой убытки или сказаться на репутации субъекта.

1.2.4 Угрозы

нарушения доступности

Доступность – свойство ресурса системы (КС, услуги, объекта

КС, информации), которое заключается в том, что пользователь и/или процесс,

который владеет соответствующими полномочиями, может использовать ресурс в

соответствии с правилами установленными политикой безопасности, не ожидая

больше заданного (короткого) промежутка времени, то есть когда он находится в

состоянии, необходимом пользователю, в месте, необходимом пользователю, и в то

время когда он ему необходим [1]. То есть обеспечение того, чтобы информация и

информационные системы были доступны и готовы к эксплуатации всегда, как только

они потребовались. В этом случае должна быть гарантия что информация всегда

доступна и поддерживается в пригодном состоянии. Цель взломщика - добиться,

чтобы операционная система на атакованном объекте вышла из строя и,

следовательно, для всех остальных объектов системы доступ к ресурсам данного

объекта был бы невозможен.

Основными видами атак приводящих к недоступности информации

являются DoS-атаки (отказ в обслуживании) что

приводит к невозможности законных пользователей информации ею воспользоваться в

нужный момент. Разновидностью DoS-атаки,

скорее ее усовершенствованием, является DDoS-атака. Ее отличительной чертой является

распределенность по сети Internet: обычно она реализуется с узлов на которых несанкционированно

установлено вредоносное ПО с централизованным управлением, которое

задействуется командой по сети и инфицированные машины начинают забрасывать

пакетами жертву. К сожалению на данный момент нет стопроцентной защиты от

данного вида атак, как впрочем и от остальных. Примерами такого рода атак

являются атаки на публичные WEB-сервера

на которых хранятся разнородные данные, и как результат вывод их из строя и

невозможность качественно предоставлять сервис. Атака может быть направлена на WEB-сервер компании, на почтовую службу

или на шлюз корпоративной сети с целью отрезать ее от сети.

1.2.5 Угрозы нарушения

аутентичности

Аутентичность – обеспечивается при помощи процедуры

аутентификации. Аутентификация – это процедура проверки соответствия

предъявленного идентификатора объекта КС на предмет принадлежности его этому

объекту [1]. Угрозы нарушения аутентичности заключаются в том, что в результате

проведения некоторых действий пользователь и (или) процесс выдает себя за

другого пользователя и имеет возможность воспользоваться чужими правами и

привилегиями. Примерами реализации такой угрозы являются:

·

Атака типа человек посередине (Man in the middle). Заключается в том, что злоумышленник незаметно

внедряется в канал связи между двумя абонентами и получает полный контроль над

информацией (модификация, удаления, создание дезинформации), которой

обмениваются участвующие стороны. При этом он остается абсолютно невидимым для

абонентов.

Данная атака может свести на нет все средства по защите КИС. Есть примеры реализации данной атаки на протокол SSL который используется сейчас в

большинстве коммерческих систем электронной коммерции и банковской сфере.

·

Навязывание

ложных сетевых адресов (ARP-spoofing) и доменных имен (DNS-spoofing), а также подмена web серверов их локальными копиями,

выдающими себя за легальные (phishing).

1.2.6 Угрозы нарушения

наблюдаемости

Наблюдаемость –– свойство ИС, которое делает возможным фиксирование деятельности

пользователей и процессов, использования пассивных объектов, а так же

однозначно устанавливать идентификаторы причастных к конкретным событиям

пользователей и процессов с целью нарушения политики безопасности или скрытия

факта ответственности за определенные события имевшие место [1]. Примерами

реализации таких атак может быть:

·

Очистка журналов

аудита систем

·

Вывод из строя

системы аудита

·

Перезапись

журнала аудитов искусственно созданным потоком информации для затирания более

важных данных, в результате чего, записи о некоторых событиях пропадают

·

Внедрение

вредоносного ПО.

1.3 Модель нарушителя

Согласно приказу ДСТСЗИ СБУ № 31 от 30.04.06, в зависимости от

запланированных условий эксплуатации средств защиты информации и соответственно

стоимости защищаемой информации, выделяют четыре уровня возможностей нарушителя

[2]:

Нулевой уровень – случайное непреднамеренное ознакомление с

информацией (случайное прослушивание в канале);

Первый уровень – нарушитель имеет ограниченные средства и

самостоятельно создает способы и методы атак на средства защиты, а также на

информационно-телекомуникационные системы при помощи распространенных

программных средств и ЭВМ;

Второй уровень – нарушитель

корпоративного типа имеет возможность создания специальных технических средств,

стоимость которых соотносится с возможными финансовыми убытками при утере,

изменении или уничтожении защищаемой информации. В этом случае для

распределения вычислительной нагрузки при реализации атак могут использоваться

локальные вычислительные центры.

Третий уровень – нарушитель имеет научно-технический ресурс,

который приравнивается к научно-техническому ресурсу специальной службы

экономически развитой державы.

Еще одним способом классификации нарушителей может быть их

разделение на внешних и внутренних. По статистике, 80 процентов инцидентов

безопасности происходит по вине сотрудников организаций, то есть внутренних

нарушителей в результате своей преднамеренной или некомпетентной деятельности

[5].

Мотивы для нарушения безопасности могут быть следующими :

·

недостатки

используемых информационных технологий.

·

безответственность;

·

демонстрация

своего превосходства (самоутверждение);

·

"борьба с

системой";

·

корыстные

интересы пользователей системы;

·

недостатки

используемых информационных технологий.

·

ошибки

пользователей и администраторов;

К внутренним нарушителям в первую очередь нужно отнести

непосредственных пользователей и операторов информационной системы, в том числе

руководителей различных уровней:

·

прикладных и

системных программистов;

·

сотрудников

службы безопасности;

·

технический

персонал по обслуживанию зданий и вычислительной техники

·

прикладных и

системных программистов;

·

администраторов

вычислительных сетей и информационной безопасности;

·

вспомогательный

персонал и временных работников.

Внешние нарушители представляют собой в первую очередь лица

заинтересованные в нанесении ущерба компании. Это могут быть :

·

клиенты компании

·

конкуренты

·

государственные

контролирующие органы

·

сообщество

хакеров

Типы нарушителей могут сильно отличаться, варьироваться по

составу, возможностям и преследуемым целям. От одиночного нарушителя,

действующего удаленно и скрытно, до хорошо вооруженной и оснащенной силовой

группы, действующей молниеносно и напролом. Нельзя не учитывать возможности сговора

между нарушителями, относящимися к различным типам, а также подкупа и

реализации других методов воздействия.

Для корпоративных сетей организаций могут встречаться

нарушители всех уровней. Это могут быть сотрудники компании, представляющие

угрозу из-за своей некомпетентности или с целью преднамеренно нанести ущерб

компании. К этой категории можно отнести обычных пользователей, которые

зачастую даже не подозревают об опасности своих действий, так и администраторов

сети и даже управляющий персонал некомпетентный в своей деятельности.

Извне угрозу для компании представляет в первую очередь сообщество хакеров,

которыми чаще всего движет интерес, но иногда за их действиями может стоять

фирма-конкурент или «обиженный» сотрудник, пытающиеся нанести ущерб компании.

Построение модели нарушителя является залогом успеха при

проектировании СЗИ КИС а также при проверке СЗИ. Так как выявления возможного

инициатора угроз позволяет более полно определить перечень угроз, оценить

возможности злоумышленника и разрабатывать СЗИ для защиты от него.

1.4 Постановка задачи по оценке защищенности

Поддержание требуемого уровня безопасности является

актуальным вопросом для многих учреждений, как государственных, так и частных.

Поэтому на решение этого вопроса тратится много средств. Проблема заключается в

том, чтобы создать эффективную систему защиты, которая бы могла не только

обеспечивать гарантированный уровень защиты, но максимально соответствовать

нуждам компании. При этом, как правило, значительное внимание уделяется описанию

различных технических решений, анализу преимуществ и недостатков известных

аппаратных и программных средств и технологий защиты информации. В меньшей

степени затрагиваются вопросы и меры организационного обеспечения ИБ компании -

стратегия и тактика защиты информации, концепция и политика безопасности, планы

защиты информационных ресурсов компании в штатных и внештатных условиях

функционирования КИС, а также уровень защищенности всей системы в целом.

Результативное решение задач анализа и синтеза СЗИ не может

быть обеспечено одними лишь способами умозрительного описания их поведения в

различных условиях — системотехника выдвигает проблемы, требующие

количественной оценки характеристик. Такие данные, полученные экспериментально

или путем математического моделирования, должны раскрывать свойства СЗИ.

Основным из них является эффективность, под которой, согласно [3], понимается

степень соответствия результатов защиты информации поставленной цели.

Последняя, в зависимости от имеющихся ресурсов, знаний разработчиков и других

факторов, может быть достигнута в той или иной мере, при этом возможны

альтернативные пути ее реализации. Эффективность имеет непосредственную связь с

другими системными свойствами, в том числе качеством, надежностью,

управляемостью, помехозащищенностью, устойчивостью. Поэтому количественная

оценка эффективности позволяет измерять и объективно анализировать основные

свойства систем на всех стадиях их жизненного цикла, начиная с этапа

формирования требований и эскизного проектирования.

Обеспечение защиты информации на практике происходит в

условиях случайного воздействия самых разных факторов. Некоторые из них

систематизированы в стандартах, некоторые заранее неизвестны и способны снизить

эффективность или даже скомпрометировать предусмотренные меры. Оценка

эффективности защиты должна обязательно учитывать как объективные

обстоятельства, так и вероятностные факторы.

Нормативные документы по оценке безопасности ИТ практически

не содержат конкретных методик, в результате чего величина разрыва между общими

декларациями и конкретным инструментарием по реализации и контролю их положений

является недопустимой. Исходя же из своего предназначения, методическая база

должна охватывать все критически важные аспекты обеспечения и проверки

выполнения требований, предъявляемых к информационной безопасности. Объективным

видом оценки эффективности СЗИ является функциональное тестирование,

предназначенное для проверки фактической работоспособности реализованных

механизмов безопасности и их соответствия предъявленным требованиям, а также

обеспечивающее получение статистических данных. В силу того, что средства

безопасности обладают ограниченными возможностями по противодействию угрозам,

всегда существует вероятность нарушения защиты, даже если во время тестирования

механизмы безопасности не были обойдены или блокированы. Для оценки этой

вероятности должны проводиться дополнительные исследования. В методическом

плане определение эффективности СЗИ должно заключаться в выработке суждения

относительно пригодности способа действий персонала или приспособленности

технических средств к достижению цели защиты информации на основе измерения

соответствующих показателей, например, при функциональном тестировании.

Эффективность оценивается для решения следующих задач [11]:

·

принятие решения

о допустимости практического использования СЗИ в конкретной ситуации;

·

выявление вкладов

различных факторов в достижение цели;

·

установление

путей повышения эффективности СЗИ;

·

сравнение

альтернативных вариантов систем.

Факторы, влияющие на уровень защиты информации,

систематизированы во многих нормативных документах. Однако, независимо от воли

и предвидения разработчиков, возникают и иные, заранее неизвестные при

проектировании систем защиты информации обстоятельства, способные снизить эффективность

защиты или полностью скомпрометировать предусмотренные проектом меры

информационной безопасности. Оценка эффективности защиты информации должна

обязательно учитывать эти объективные обстоятельства, а ее характеристики,

должны иметь вероятностный характер. Развитие подобной методологии, включая

систему нормативных документов, содержащих количественные, измеримые показатели

эффективности СЗИ, обеспечит интересы как заказчиков, так и проектировщиков.

Особую важность приобретает обоснование оптимальных значений показателей

эффективности, учитывающее целевое предназначение информационной системы.

Таким образом, при использовании современной методической

базы, оценка эффективности СЗИ носит в основном нечеткий, субъективный характер

[11]; практически полностью отсутствуют нормированные количественные

показатели, учитывающие возможные случайные или преднамеренные воздействия. В

результате достаточно сложно, а зачастую и невозможно, оценить качество

функционирования информационной системы при наличии несанкционированных

воздействий на ее элементы, а, соответственно, и определить, чем один вариант

проектируемой системы лучше другого. Представляется, решением проблемы

комплексной оценки эффективности СЗИ является использование системного подхода,

позволяющего еще на стадии проектирования количественно оценить уровень

безопасности и создать механизм управления рисками. Однако этот путь реализуем

при наличии соответствующей системы показателей и критериев.

В дипломном проекте описывается методика оценки уровня защищенности

СЗИ со стороны рисков. В основу методики положена идея, что уровень рисков в

защищенной системе должен быть минимален по отношению к уровню защищенности

системы без защиты. В данной ситуации можно получить количественную оценку

уровня защищенности информации. Методика оперирует вероятностными данным

реализации угроз, которые в свою очередь являются источником неопределенности

ввиду невозможности своего однозначного измерения. Уровень точности оценки во

многом зависит от полноты списка выдвинутых требований к СЗИ и в соответствии с

требованиями, списка выдвинутых угроз.

2. ОПИСАНИЕ СРЕДСТ ЗАЩИТЫ

КИС

2.1 Межсетевые экраны

2.1.1 Технология

экранирования сети

Сегодня, деятельность любого предприятия во многом зависит от

сети Internet и тех сервисов, которые она

предоставляет,

поэтому вопрос о целесообразности использования Internet возникает очень редко. В то же время

очень остро ставится вопрос о том, чтобы была возможность использовать все

привилегии и выгоды сети Internet с минимальным риском для деятельности предприятия. Поэтому сегодня на

первый план выходит проблема обеспечения безопасности в КИС со стороны сетевого

воздействия.

И этот сегмент не стоит на месте и постоянно развивается,

причем очень динамично. Основными средствами защиты КИС были, есть и остаются

межсетевые экраны. В литературе можно встретить их синонимы такие как:

брандмауэр, firewall, фильтрующий маршрутизатор и пр. [12]. Все эти термины подразумевают одно и то же, имеют

одно функциональное назначение, но могут содержать в себе разный набор

инструментов защиты. Сетевые экраны являются лишь инструментом системы

безопасности. Они предоставляют определенный уровень защиты и являются

средством реализации политики безопасности на сетевом уровне. Уровень

безопасности, который предоставляет сетевой экран, может варьироваться в

зависимости от требований безопасности. Существует традиционный компромисс

между безопасностью, простотой использования, стоимостью, сложностью и т.д.

Сетевой экран является одним из нескольких механизмов, используемых для

управления и наблюдения за доступом к и из сети с целью ее защиты.

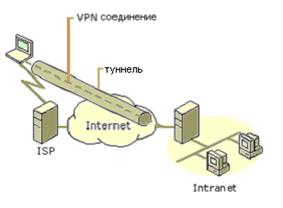

Система firewall заменяет маршрутизатор или внешний шлюз сети

(gateway). Защищенная часть сети размещается за ним. Пакеты, адресованные

Firewall, обрабатываются локально, а не просто переадресовываются. Пакеты же,

которые адресованы объектам, расположенным за Firewall, не доставляются. По

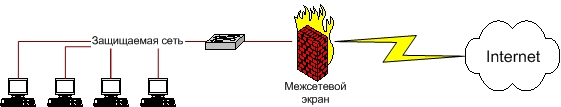

этой причине хакер вынужден иметь дело с системой защиты Firewall. Схема

взаимодействия Firewall с локальной сетью и внешней сетью Интернет показана на

рисунке 2.1

Рисунок. 2.1 Схема Firewall

Такая схема проще и надежнее, так как следует заботиться о

защите одной машины, а не многих. Чаще всего МЭ представляет из себя сетевую

станцию с двумя и более сетевыми интерфейсами [13]. При этом через один интерфейс осуществляется связь с Интернет, а через

второй – с защищенной сетью. МЭ совмещает функции маршрутизатора-шлюза, экрана

и управления экраном.

Недостатки FireWall происходят от ее преимуществ, осложняя

доступ извне, система делает трудным и доступ наружу. Для многих программ,

которые работают на нестандартных портах и не поддерживают прокси-сервера, для

установки соединения придется либо открывать порты, либо отказаться от их

использования. Служба FTP в системе может и отсутствовать, но если она есть,

доступ возможен только в сервер FireWall и из него. Внутренние ПК не могут

установить прямую FTP-связь ни с какой ЭВМ из внешнего мира. Процедуры telnet и

rlogin возможны только путем входа в сервер. Как правило большинство МЭ запрещают

пропуск ICMP трафика во внутреннюю сеть.

Понятно, что в целях безопасности защищенная сеть не может

иметь выходов во внешний мир помимо системы МЭ, в том числе и через модемы.

Экран конфигурируется так, чтобы маршрут по умолчанию указывал на защищенную

сеть. Для пользователей защищенной сети создаются специальные входы для FTP,

telnet и других услуг. При этом может не вводится каких-либо ограничений по

транспортировке файлов в защищенную сеть и блокируется передача любых файлов из

этой сети, даже в случае, когда инициатором FTP-сессии является клиент

защищенной сети. Внешние клиенты Интернет не могут получить доступа ни к одной

из защищенных ЭВМ ни через один из протоколов.

2.1.2 Компоненты МЭ

В большинстве случаев к МЭ экранам выдвигается ряд требований:

·

фильтрация

пакетов на сетевом уровне

·

фильтрация

пакетов на прикладном уровне

·

настройка правил

фильтрации и администрирования

·

использование

стойких протоколов для аутентификации по сети

·

ведение журналов

аудита

Выполнения первых трех требований в МЭ используются

следующие компоненты:

·

фильтрующие

маршрутизаторы

·

шлюзы сетевого

уровня

·

шлюзы прикладного

уровня (прокси-сервера)

2.1.3 Фильтрующие маршрутизаторы

Фильтрующие маршрутизаторы представляют собой простейший

компонент сетевого экрана. Маршрутизатор передает данные в обоих направлениях

между двумя (или более) разными сетями. "Нормальный" маршрутизатор

принимает пакет из сети A и "переадресует" его к месту назначения в

сети B. Фильтрующий маршрутизатор делает то же самое, но решает не только как

маршрутизировать пакет, но также следует ли этот пакет посылать куда-либо

вообще. Это делается путем установки ряда фильтров, с помощью которых

маршрутизатор решает, что делать конкретно с данным пакетом.

При подготовке маршрутизатора для фильтрации пакетов, важны

следующие критерии политики отбора: IP-адреса отправителя и получателя, номера

TCP-портов отправителя и получателя, состояние бита TCP "ack", номера

UDP-портов отправителя и получателя, и направление передачи пакетов (т.e., A->B

или B->A). Другой информацией, необходимой для формирования схемы безопасной

фильтрации, является, меняет ли маршрутизатор порядок инструкций фильтрации (с

целью оптимизации фильтров, это может иногда изменить значение и привести к

непреднамеренному доступу), и можно ли использовать фильтры для входящих и

выходящих пакетов на каждом из интерфейсов. Если маршрутизатор фильтрует только

выходные пакеты, тогда он является внешним по отношению своих фильтров и может

быть более уязвим для атак. Кроме уязвимости маршрутизатора, это различие между

фильтрами, используемыми для входных и выходных пакетов, является особенно

важным для маршрутизаторов с более чем 2 интерфейсами. Другими важным моментом

является возможность создавать фильтры на основе опций IP-заголовка и состояния

фрагментов пакета. Формирование хорошего фильтра может быть очень трудным и

требовать хорошего понимания типа услуг (протоколов), которые будут

фильтроваться.

2.1.4 Шлюзы сетевого уровня

Шлюзы сетевого уровня представляют собой устройства или ПО

реализующие технологию NAT

это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов.

Преобразование адресов методом NAT

может производиться почти любым маршрутизирующим устройством — маршрутизатором,

сервером доступа, межсетевым экраном. Суть механизма состоит в замене обратного

(source) адреса при прохождении пакета в

одну строну и обратной замене адреса назначения (destination) в ответном пакете. Наряду с

адресами source/destination могут также заменяться номера портов

source/destination. NAT сокращает необходимость в глобально уникальных IP-адресах. Позволяет подключаться к

Интернету организации с локально уникальными адресами путём трансляции этих

адресов в глобально маршрутизируемое адресное пространство. Также NAT может использоваться для сокрытия IP-адресов локальной сети.

Преимущества NAT

[14]:

1. Позволяет сэкономить IP-адреса, транслируя несколько

внутренних приватных IP-адресов в один внешний публичный IP-адрес (или в

несколько, но меньше, чем внутренних).

2. Позволяет предотвратить обращение снаружи ко внутренним

хостам, оставляя возможность обращения изнутри наружу. При инициализации

соединения изнутри сети создаётся трансляция. Ответные пакеты, поступающие

снаружи, соответствуют созданной трансляции и поэтому пропускаются. Для

остальных пакетов, поступающих снаружи, соответствующей трансляции не

существует, поэтому они не пропускаются.

Недостатки NAT

[14]:

1. Не все протоколы могут «преодолеть» NAT. Некоторые

(например, IPSec) не в состоянии работать, если на пути между взаимодействующими

хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие

трансляцию IP-адресов, могут исправить этот недостаток, соответствующим образом

заменяя IP-адреса не только в заголовках IP, но и на более высоких уровнях

(например, в командах протоколов FTP или H.323).

2. Из-за трансляции адресов «много в один» появляются

дополнительные сложности с идентификацией пользователей. Необходимо хранить

полные журналы аудита трансляций.

2.1.5 Прокси-сервера

Прокси-сервер является средством переадресации прикладных

услуг через одну машину. Существует обычно одна машина (защищенная ЭВМ),

которая действует в качестве прокси-сервера для широкого списка протоколов

(Telnet, SMTP, FTP, HTTP, и т.д.), но могут быть индивидуальные машины для некоторых

видов услуг. Вместо непосредственного соединения с внешним сервером, клиент

подключается к прокси-серверу, который в свою очередь инициирует соединение с

запрашиваемым внешним сервером. В зависимости от используемого прокси-сервера

можно конфигурировать внутренних клиентов так, чтобы они осуществляли это

перенаправление автоматически, без информирования пользователя, другие могут

требовать, чтобы пользователь сам подсоединялся к прокси-серверу и затем

инициировал подключение в рамках специального формата.

Применение прокси-сервера предоставляет существенные

преимущества в обеспечении безопасности. Имеется возможность добавления списков

доступа для протоколов, требующие от пользователей или систем обеспечения

определенного уровня аутентификации прежде чем доступ будет предоставлен. Могут

быть запрограммированы продвинутые прокси-серверы, иногда называемые ALG

(Application Layer Gateways), которые ориентированы на определенные протоколы.

Например, ALG для FTP может отличать команду "put" от "get";

организация может пожелать разрешить пользователям выполнять "get"

для файлов из Интернет, но запретить "put" для локальных файлов на

удаленном сервере. Напротив, фильтрующий маршрутизатор может блокировать или

нет FTP-доступ, но не может реализовывать частичные запреты. Прокси-серверы

могут также конфигурироваться для шифрования потоков данных на основе

разнообразных параметров. Организация может использовать эту особенность, чтобы

разрешить криптографические соединения между двумя узлами, один из которых

размещен в Интернет. Сетевые экраны обычно рассматриваются как средство

блокировки доступа для злоумышленников, но они часто используются в качестве

способа доступа легальных пользователей к узлу. Существует много примеров,

когда легальному пользователю может быть нужно получать регулярно доступ к

базовой странице во время презентаций, конференций и т.д. Доступ к Интернет

бывает часто реализован через ненадежную машину или сеть. Правильно

сконфигурированный прокси-сервер может допускать правильных пользователей в узел,

блокируя доступ всех остальных.

В настоящее время наилучшим вариантом сетевого экрана

считается комбинация двух экранирующих маршрутизаторов и одного или более

прокси-серверов в сети между маршрутизаторами. Такая схема позволяет внешнему

маршрутизатору блокировать любые попытки использования нижележащего IP-уровня

для нарушения безопасности (IP-spoofing, маршрутизация отправителя, неправильная фрагментация пакетов), в то же

время прокси-сервер защищает уязвимости на уровне верхних протоколов. Целью внутреннего

маршрутизатора является блокировка всего трафика кроме направленного на вход

прокси-сервера. Если реализована эта схема, может быть обеспечен высокий

уровень безопасности

Огромное значение имеет хорошо настроенная система

регистрации всех сетевых запросов, так как она позволяет администратору вовремя

идентифицировать угрозы и принять меры по их устранению.

Большинство сетевых экранов предоставляют систему журналов,

которые могут настраиваться, чтобы сделать администрирование безопасности сети

более удобным. Система мониторинга может быть централизована, и

сконфигурирована так, чтобы посылать предупреждения при возникновении

аномальной ситуации. Важно регулярно просматривать журнальные файлы при

малейшем признаке вторжения или попытки взлома. Так как некоторые

злоумышленники будут пытаться скрыть свои следы путем редактирования журнальных

файлов, желательно защитить эти файлы. Существует много способов, включая:

драйвы WORM (write once, read many), и централизованные журнальные файлы,

организованные через утилиту "syslog" с их периодическим

резервированием [15].

Системы FireWall часто используются в корпоративных сетях,

где отдельные части сети удалены друг от друга. В этом случае в качестве

дополнительной меры безопасности применяется шифрование пакетов. Система

FireWall требует специального программного обеспечения. Следует иметь в виду,

что сложная и дорогостоящая система FireWall не защитит от “внутренних

злоумышленников. Если требуется дополнительная степень защиты, при авторизации

пользователей в защищенной части сети могут использоваться аппаратные средства

идентификации, а также шифрование имен и паролей.

При выборе той или иной системы Firewall следует

учитывать ряд обстоятельств.

·

Операционная

система. Существуют версии Firewall, работающие с UNIX и Windows NT. Некоторые

производители модифицируют ОС с целью усиления безопасности. Выбирать следует

ту ОС, которую вы знаете лучше.

·

Рабочие

протоколы. Все Firewall могут работать с FTP (порт 21), e-mail (порт 25), HTTP

(порт 80), NNTP (порт 119), Telnet (порт 23), Gopher (порт 70), SSL (порт 443)

и некоторыми другими известными протоколами. Как правило, они не поддерживают

SNMP.

·

Типы фильтров.

Сетевые фильтры, работающие на прикладном уровне прокси-сервера, предоставляют

администратору сети возможность контролировать информационные потоки,

проходящие через Firewall, но они обладают не слишком высоким быстродействием.

Аппаратные решения могут пропускать большие потоки, но они менее гибки.

Существует также “схемный” уровень прокси, который рассматривает сетевые

пакеты, как черные ящики и определяет, пропускать их или нет. Отбор при этом

осуществляется по адресам отправителя, получателя, номерам портов, типам

интерфейсов и некоторым полям заголовка пакета.

·

Система

регистрации операций. Практически все системы Firewall имеют встроенную систему

регистрации всех операций. Но здесь бывает важно также наличие средств для

обработки файлов с такого рода записями.

·

Администрирование.

Некоторые системы Firewall снабжены графическими интерфейсами пользователя.

Другие используют текстовые конфигурационные файлы. Большинство из них

допускают удаленное управление.

·

Простота. Хорошая

система Firewall должна быть простой. Прокси-сервер должен иметь понятную

структуру и удобную систему проверки. Желательно иметь тексты программ этой

части, так как это повышает уровень защиты от лазеек и уязвимостей в ПО.

·

Туннелирование.

Некоторые системы Firewall позволяют организовывать туннели через Интернет для

связи с удаленными филиалами фирмы или организации (системы Интранет).

Естественно, что информация по этим туннелям передается в зашифрованном виде.

Существуют сетевые экраны в широком диапазоне цен и

производительности. Цена коммерческого варианта начинается примерно с $1000 USD

и достигает $25000 USD. Сетевые экраны на базе бесплатного ПО могут быть

построены за меньшую сумму. При использовании бесплатного ПО затратная часть

составляет покупку аппаратной части и поиск квалифицированного администратора.

Следует учитывать, что правильная конфигурация сетевого экрана (коммерческого

или самодельного) требует определенного мастерства и знания TCP/IP. Оба типа

требуют регулярного обслуживания, установки пакетов обновления и корректировки

программ, и непрерывного контроля. При оценке бюджета сетевого экрана, эти

дополнительные издержки должны также учитываться наряду с аппаратной частью

сетевого экрана.

Сетевые экраны могут оказать помощь при обеспечении

безопасности сети, они защищают от большого числа атак. Но важно иметь в виду,

что они являются лишь частью решения. Они не могут защитить сетевой узел от

всех типов атак.

2.2 Системы IDS

Системы выявления атак IDS решают задачу мониторинга

информационной системы на сетевом, системном и прикладном уровнях с целью

обнаружения нарушений безопасности и оперативного реагирования на них. Сетевые

IDS служат в качестве источника данных для анализа сетевых пакетов, a IDS

системного уровня (хостовые - host based) анализируют записи журналов аудита

безопасности ОС и приложений. При этом методы анализа (выявления атак) остаются

общими для всех классов IDS.

Было предложено немало различных подходов к решению задачи

обнаружения атак. В общем случае речь идет о преднамеренной активности,

включающей, помимо атак, действия, выполняемые в рамках предоставленных

полномочий, но нарушающие установленные правила политики безопасности. Однако

все существующие IDS можно

разделить на два основных класса: одни применяют статистический анализ, другие

- сигнатурный анализ.

Статистические методы базируются на предположении о том, что

активность злоумышленника всегда сопровождается какими-то аномалиями,

изменением профиля поведения пользователей, программ и аппаратуры.

Основным методом выявления атак, принятым в большинстве

современных коммерческих продуктов, является сигнатурный анализ. Относительная

простота данного метода позволяет с успехом внедрять его в практику. IDS, применяющие сигнатурный анализ,

обычно ничего «не знают» о правилах политики безопасности, реализуемых МЭ,

поэтому в данном случае речь идет не о преднамеренной активности, а только об атаках.

Основной принцип их функционирования - сравнение происходящих в системе/сети

событий с сигнатурами известных атак - тот же, что используется в антивирусном

ПО.

Общие критерии оценки безопасности ИТ (ISO 15408) содержат набор требований FAU_SAA под названием «Анализ данных аудита безопасности» (Security audit analysis) [3]. Эти требования определяют

функциональность IDS, которые ищут

злоумышленную активность методами как статистического, так и сигнатурного

анализа.

Компонент FAU_SAA2 «Выявление аномальной активности,

основанное на применении профилей» (Profile based anomaly detection) предполагает обнаружение аномальной

активности с помощью профилей системы, определяющих опасные с точки зрения

безопасности действия пользователей системы, и выявление этих действий. С целью

установления степени опасности действий того или иного пользователя вычисляются

соответствующие «рейтинги недоверия» к пользователям. Чем больше опасность

действий пользователя, тем выше его «рейтинг недоверия». Когда «рейтинг недоверия»

достигает установленного критического значения, предпринимаются предусмотренные

политикой безопасности действия по реагированию на злоумышленную активность.

Компоненты FAU_SAA3 «Простая эвристика атаки» (Simple attack heuristics) и FAU_SAA4

«Сложная эвристика атаки» (Complex attack heuristics) предусматривают выполнение

сигнатурного анализа для поиска злоумышленной активности. В случае атаки FAU_SAA4 сигнатура задает последовательность событий,

являющуюся признаком нарушения установленных в системе правил политики

безопасности.

Существует два не исключающих друг друга подхода к выявлению

сетевых атак: анализ сетевого трафика и анализ контента. В первом случае

изучаются лишь заголовки сетевых пакетов, во втором - их содержимое. Конечно,

наиболее полный контроль информационных взаимодействий обеспечивается только

путем анализа всего содержимого сетевых пакетов, включая их заголовки и области

данных. Однако с практической точки зрения такая задача трудновыполнима из-за

огромного объема данных, которые пришлось бы обрабатывать. Современные IDS начинают испытывать серьезные

проблемы с производительностью уже при скорости 100 Мб/с в сетях. Поэтому в

большинстве случаев целесообразно прибегать для выявления атак к анализу

сетевого трафика, в некоторых случаях сочетая его с анализом контента.

Как уже было отмечено выше, соответствующие продукты делятся

на системы IDS на базе сети и на базе хоста. Обе системы пытаются выявить

вторжения, но обрабатывают совершенно разные данные. Система IDS на базе сети в

попытке распознать атаку читает поток данных, подобно анализатору. Она состоит

главным образом из регистрирующих все сетевые пакеты сенсоров, интерфейс

которых подключен к предназначенному для анализа или копирования порту

коммутатора. В качестве альтернативы для подключения в сеть такой системы можно

применять концентраторы или разветвитель [16].

Система IDS на базе хоста использует агентов [16]. Они

работают как небольшое дополнительное программное обеспечение на контролируемых

серверах или рабочих местах и анализируют активность на основании данных

журналов регистраций и аудита в поисках признаков опасных событий.

Самый старый и наиболее распространенный метод выявления атак

так называемое сопоставление с шаблоном. Как и при сканировании вирусов, он

опирается на список шаблонов или сигнатур, на основании которых делается

заключение об атаке. Проще говоря, подобные системы сравнивают каждый пакет

данных со всеми шаблонами и при совпадении с одним из них считают, что

обнаружили вторжение. Недостаток метода заключается, прежде всего, в больших

затратах, а кроме того — в плохой масштабируемости [4]. Намного эффективнее метод анализа протоколов, в

процессе которого последовательного сравнения с шаблоном не производится, а

сначала декодируются используемые при взаимодействии протоколы. Отклонения от

разрешенного стандарта уже служат первыми вероятными признаками атаки.

Дополнительно могут использоваться определенные шаблоны, правда, трафик данных

сравнивается только с относящимися к соответствующему протоколу шаблонами, что

значительно повышает производительность. Однако на практике граница между

анализом протоколов и оптимизированным с учетом протокола сопоставлением с

шаблонами остается нечеткой.

В теории кроме анализа протоколов и сопоставления с шаблоном

имеется еще и статистический метод [16]. В соответствии с ним система IDS

определяет сначала «эталонное значение» на основании множества параметров

сетевого трафика, а затем рассматривает отклонения от него как потенциальные

вторжения. Однако этот метод еще не получил практического признания, и почти

все существующие коммерческие системы применяют сопоставление с шаблоном или

анализ протоколов вместе с сопоставлением с шаблоном.

Как и у систем защиты от вирусов, эффективность системы IDS

на базе сети во многом зависит от актуальности шаблона. Поскольку новые

уязвимые места обнаруживаются ежедневно и злоумышленники не упускают случая

многими из них воспользоваться, система IDS должна быть всегда актуальной. Если

ее шаблоны обновляются только раз в месяц, то нужно учитывать, что в промежутке

между обновлениями могут появиться новые, не распознаваемые системой атаки.

Системы на основе анализа протокола способны лишь частично закрыть этот пробел

только в случае, если новые атаки реализуются с отклонением от протокола.

Самая большая проблема сегодняшних систем выявления атак заключается в высоких

операционных издержках из-за большого количества ложных сигналов тревоги. Они

возникают, если шаблон из списка встречается в обычном потоке данных, даже при

отсутствии атаки, или когда обычные приложения используют незначительные

модификации стандартных протоколов, что в конечном итоге приводит к подаче

системой IDS сигнала тревоги. Иногда причиной служат сетевые ошибки,

неправильно сконфигурированные сервер или рабочее место.

Во избежание ложных сигналов тревоги применяются различные

подходы. Прежде всего можно использовать комплексные шаблоны: вероятность того,

что они появятся в обычном трафике, очень мала. Однако комплексные шаблоны

ухудшают производительность сенсора, и вряд ли этот путь является перспективным

ведь производители постоянно пытаются превзойти и так уже довольно высокую

максимальную пропускную способность сенсоров.

Другая возможность заключается в корреляции потенциально

известных атак с информацией о фактически имеющейся инфраструктуре ИС.

Специфическое для Windows злонамеренное действие, направленное против рабочей

станции UNIX, является либо полностью ошибочным, либо, по крайней мере,

бессмысленным, так как нацелено на уязвимое место, которого нет у конечной системы.

Следовательно, сигнал тревоги можно либо отфильтровать, либо значительно

снизить его приоритет. В качестве источника информации по инфраструктуре

служат, например, результаты сканирования сети или специальных сенсоров. Во

время анализа система считывает общий сетевой трафик и выясняет на основе

содержащейся в пакетах данных информации, какая операционная система или какие

приложения находятся по определенному конечному адресу в контролируемой сети.

Наиболее оптимальный вариант — коррелировать данную информацию в режиме

реального времени с регистрацией сигналов тревоги, поступающих от системы

выявления атак.

В большинстве случаев администраторы, пытаясь избежать ложных

сигналов об атаке, вручную подстраивают сенсоры системы IDS. При этом они

деактивируют определенные шаблоны для конкретных групп сенсоров или IP-адресов.

Такая работа требует не только больших затрат и средств, она может привести к

тому, что сенсоры станут почти слепыми, а это ставит под сомнение смысл всего

проекта по внедрению IDS.

В целом проблема ложных сигналов тревоги в системах с

классической технологией выявления на базе анализа протоколов и сопоставления с

шаблоном не разрешаема. Лишь совершенно новая идея для выявления атак способна

повлиять на улучшение ситуации [17]. Кроме того,

независимо от проблематики ложных сигналов тревоги, операционные издержки при

использовании системы IDS очень высоки. Система IDS распознает только те

вторжения, для которых ей удается подобрать известный шаблон в потоке данных

или выявить очевидное отклонение от сетевого протокола.

Итак, важными признаками качественной системы выявления атак

является не только и не столько то, какой объем трафика она способна

контролировать и анализировать, а, прежде всего, точность обнаружения и

имеющиеся инструменты у администратора для дополнительного слежения и анализа

вручную. В этом случае простое и быстрое получение информации о другой

протоколируемой деятельности по тому же самому исходному или конечному адресу

только начало работы.

Самая лучшая скорость распознавания ничего не даст, если

человек не справляется с потоком информации, который такая система выдает.

Занять за короткий промежуток времени всю имеющуюся память сигналами тревоги об

атаках для системы IDS — не проблема. И все же этот аспект часто не принимается

во внимание при выборе решения. Позже в процессе внедрения компании вынуждены

управлять данными о событиях размером более 1 Гбайт, так как, вопреки обещаниям

производителей, многие случаи классифицируются как вторжение далеко не сразу.

Но если позже возникает необходимость повторно отследить инцидент, произошедший

месяца три назад, в распоряжении администратора должны быть необходимые данные

на тот момент времени.

При проектировании СЗИ с применением IDS, должны учитываться ограничения имеющихся систем. Чаще

всего производители указывают предельные значения: число известных шаблонов или

максимально анализируемую пропускную способность. Однако обычно они не

указывают, как много или какие именно вторжения система IDS не может

обнаружить. Проблема снова заключается в технологии выявления, поскольку и при

анализе протоколов она частично базируется на шаблонах. Когда в потоке данных

присутствует определенный шаблон, атака распознается. Но если атака происходит,

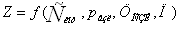

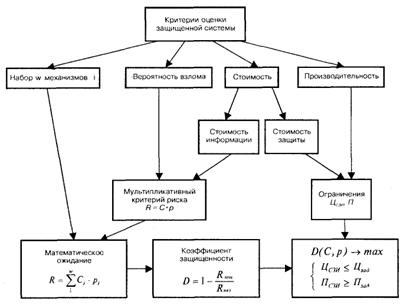

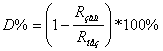

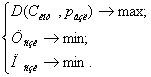

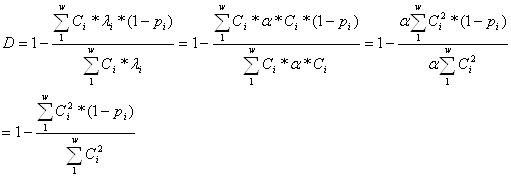

а шаблон при этом не появляется, то система ее не обнаруживает. Часто системы